반응형

1. 어플에서 frida-server가 동작되고 있으면 탐지하여 앱이 종료되는 것을 확인

2. Jadx를 통해 어플 분석 → frida 탐지 class가 리소스 파일을 참조하는 것 확인

3. 리소스 → lib → x86_64 → libfrida-check.so 파일 확인

4. IDA Ghidra를 통해 libfrida-check.so 파일 디버깅

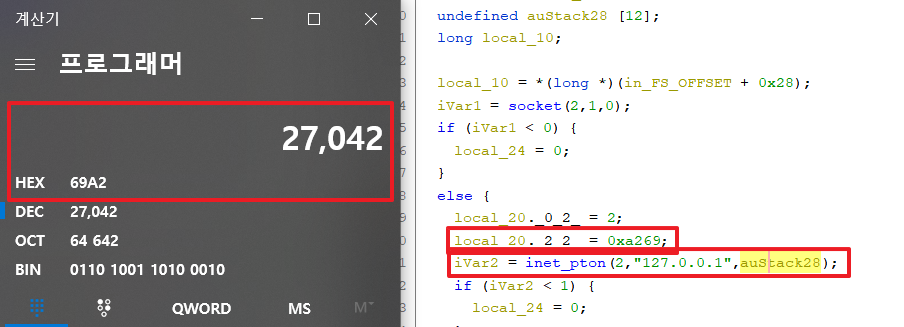

frida_check 함수부분에서 조건문 확인 → localhost인 127.0.0.1 값과 0xa269 값 확인

0xa269 는 Big-Endian 으로 보임 따라서 → 692a로 계산 → frida 기본포트인 27042 값 확인

결론 : 해당 check은 localhost에 frida-server의 기본포트인 27042 값을 체킹하여 탐지

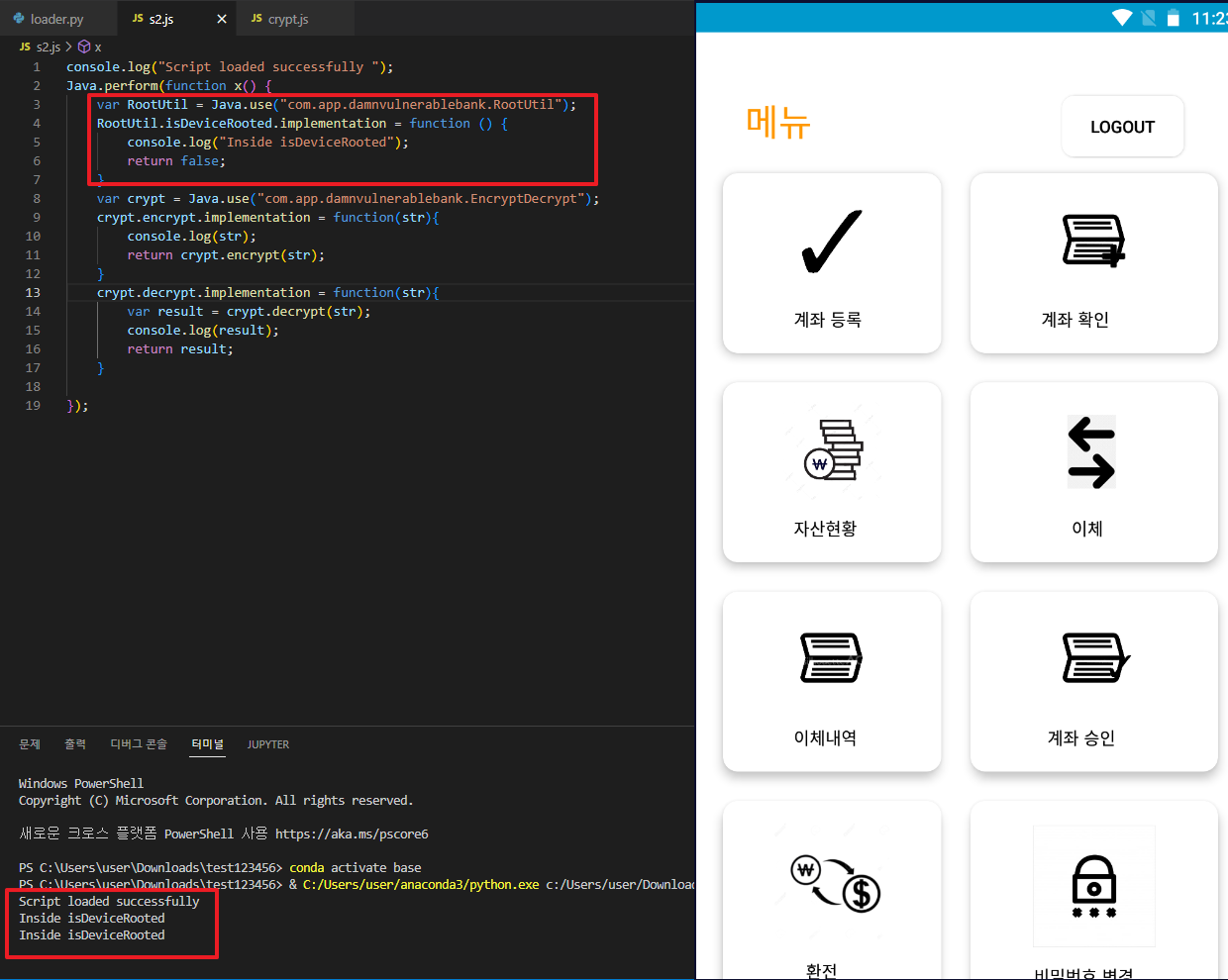

5. 해당 frida check를 우회하기 위해 nox_adb를 통해 포트 포워딩

6. Frida-server도 변경된 포트로 오픈

7. 변경된 포트로 접속할 수 있게 후킹 할 python 코드 변경

우회 성공!!

반응형

'Mobile > OhBankGuide' 카테고리의 다른 글

| [OhBank] 루팅(Rooting) 탐지 우회 (0) | 2023.05.22 |

|---|---|

| [OhBank] SQL Injection 공격 (0) | 2023.05.22 |

| [OhBank] Nox 에서 BurpSuite 인증서 설정하기 (0) | 2023.05.22 |

| [OhBank] 로컬환경에서의 백엔드 서버 동작하기 (0) | 2023.05.22 |

| [OhBank] Damn Vulnerable Bank / Backendserver 분석 (0) | 2023.05.22 |